Microsoft LAPS è uno dei modi più efficaci per proteggere le password dell’amministratore locale e impedire agli utenti non autorizzati di accedere a sistemi o dati a cui non dovrebbero. Local Administrator Password Solution di Microsoft, o in breve LAPS, è una funzionalità di gestione delle password che randomizza le password dell’amministratore locale e le salva all’interno del dominio.

Senza uno strumento come LAPS, la compromissione della password di un amministratore potrebbe potenzialmente portare all’esposizione o al furto di tutti gli altri. Obbligando tutti i devices a disporre di password amministrative locali univoche e che cambiano periodicamente, le aziende evitano che gli amministratori riutilizzino le loro password predefinite o che le password si sovrappongano nel sistema.

Per implementare questa soluzione non occorrono licenze aggiuntive, questo strumento è completamente gratuito. Microsoft LAPS richiede una specifica estensione lato client (CSE) di criteri di gruppo installata in ogni computer per eseguire tutte le attività di gestione. Una volta che LAPS è attivo, l’estensione lato client (CSE) di Criteri di gruppo installata in ogni computer aggiornerà la password dell’amministratore locale nell’ordine seguente:

- Genera una nuova password per l’account amministratore locale.

- Convalida la nuova password con le impostazioni definite all’interno della GPO.

- Salva la password nell’attributo dell’oggetto computer di Active Directory ms-Mcs-AdmPwd. Questo attributo viene aggiunto allo schema come parte del processo di installazione di LAPS.

- Salva la successiva data di scadenza della password nell’attributo ms-Mcs-AdmPwdExpirationTime. Questo attributo è stato anche aggiunto allo schema come parte del processo di installazione di LAPS.

- Modifica la password dell’amministratore.

Prerequisiti:

1. Sistemi operativi supportati

Windows Server 2019, Windows Server 2016, Windows 10, Windows Server 2012 R2, Windows Server 2012, Windows Server 2008 R2, Windows Server 2008, Windows Server 2003, Windows 7, Windows 8, Windows Vista, Windows 8.1

2. Active Directory – Windows Server 2003 SP1 o successivo

3. Strumenti di gestione – PowerShell 2.0 o successivo, .Net Framework 4.0 o successivo

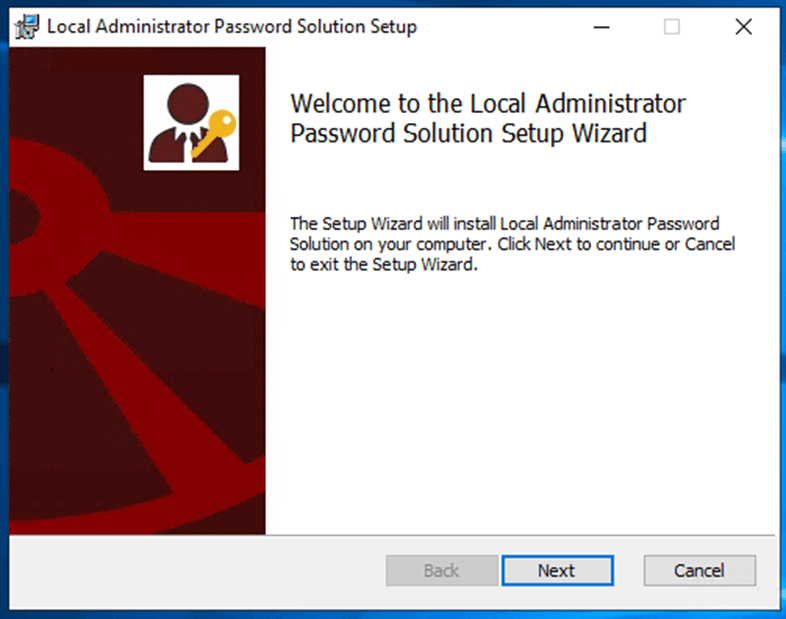

Installazione Agent Microsoft LAPS

Il setup di Laps è scaricabile direttamente dal Download Center di Microsoft, una volta scaricato avviare il setup LAPS.xXX.msi, con permessi amministrativi:

Download del pacchetto Avvio SetupNella finestra delle funzionalità selezionare tutti i Management Tools, se l’installazione avviene su una macchina in cui dovrà essere gestito anche l’amministratore locale del server di gestione, selezionare anche “AdmPWD GPO Extension”, se viene installato su un Domain Controller questa feature non è necessaria e può essere deselezionata.

Customizzazione del setupSeguire il setup e completare l’installazione

Fine (facile? ?)Una volta ultimato il setup sarà necessario estendere lo schema. Collegarsi ad un DC con un utente membro del gruppo Schema Admins, e tramite PowerShell amministrativa eseguire i seguenti comandi:

Import-module AdmPwd.PS

Update-AdmPwdADSchemaPowerShell

Creazione Policy

Esteso lo schema, sarà sufficiente creare una GPO che andremo a linkare alle OU con i nostri pc in cui gestire le password locali Amministratore

Creazione GPOEditare la policy appena creata, nel percorso Computer Configuration > Policies > Administrative Templates > LAPS.

Verificare le impostazioni e applicare quelle necessarie all’interno dell’organizzazione.

Password Settings determina la lunghezza della password e la validità massima che può raggiungere prima della reimpostazione. Quando la password viene reimpostata, il timestamp della data di reimpostazione verrà registrato in AD. Se il tempo trascorso dalla data del timestamp e la data corrente supera questo valore, il computer reimposterà la password e aggiornerà AD con la nuova password e la data e l’ora correnti.

Configurazione GPODo not allow a password expiration time that is longer than required by policy: Impostato su Abilitato, garantirà che le password non possano essere forzate ad avere un periodo di validità più lungo di quello definito nella GPO.

Configurazione GPOEnable local admin password management: Impostato su Abilitato consentirà la gestione delle password per tutte le macchine nell’ambito di questa Group Policy.

Name the administrator account to manage: se è necessario gestire la password del built-in admin questa opzione non deve essere abilitata, LAPS identificherà l’account tramite il SID anche se l’account è stato rinominato. Se si dispone di un account specifico che deve essere gestito, ad esempio un account amministratore aziendale, seleziona Abilitato e sarà necessario inserire il nome dell’account.

Distribuzione Pacchetto

Il client LAPS è lo strumento che verrà eseguito su ogni computer Windows per garantire che la password locale sia conforme alla politica. Il pacchetto aggiorna anche gli attributi AD con il timestamp e la nuova password. Questa operazione può essere eseguita in diversi modi, da un GPO, un pacchetto SCCM, tramite MEM o tramite uno strumento di distribuzione software di terze parti. È possibile utilizzare qualsiasi sistema che consegnerà e installerà l’eseguibile. In questo ambiente di test il pacchetto verrà distribuito tramite GPO.

Una volta caricato il setup all’interno di una cartella condivisa a cui tutti i client hanno accesso, è sufficiente aprire GPMC e navigare in Computer Configuration > Policies > Software Settings > Software installation. Tasto destro su Software Installation e selezionare New > Package

Distribuzione pacchettoSelezionare il pacchetto all’interno della Share e selezionare Assigned

Selezionare Assigned La GPO configurata e assegnataA questo punto LAPS è attivo. L’attivazione delle GPO non è istantaneo, occorre attendere che il pacchetto venga rilasciato e installato sui client.

Una volta installato l’agent sarà visibile all’interno del pannello di controllo del client

Il pacchetto LAPS installatoSul server di gestione la password è recuperabile:

- tramite GUI, utilizzando il client LAPS UI, è sufficiente specificare il nome della macchina in questione per visualizzare la password dell’utente amministrativo.

- Tramite PowerShell utilizzando il comando Get-AdmPwdPassword -ComputerName “**********”

La password verrà anche salvata all’interno di Active Directory, selezionando il device e cercando l’attributo ms-Mcs-AdmPwd sarà possibile visualizzare la password locale dell’amministratore

Proprietà LDAPNon fermarti qui, continua a leggere

Lezioni da un attacco informatico: rafforzare la sicurezza digitale – 1

Questo attacco, perpetrato attraverso tecniche di spraying password, ha mirato a compromettere account di test legacy, evidenziando la criticità delle utenze non protette da MFA (Multi-Factor Authentication)

Lezioni da un attacco informatico: strategie di difesa – 2

Strategie di difesa contro il cyber spionaggio: l’importanza di una cultura della sicurezza informatica che permei ogni livello dell’organizzazione, dimostrando che la lotta contro le minacce digitali richiede vigilanza, innovazione e collaborazione

Active Directory Tiering

Perchè Active Directory tiering? Active Directory costituisce tuttora lo scrigno dove vengono depositate le chiavi del regno; in AD risiedono le identità degli utenti e le identità dei Domain Admins. Controllare active directory permette di controllare l’accesso all’insieme delle risorse aziendali e di conseguenza ai dati aziendali; per questo è necessario “securing active directory”. E’ […]

Entra nell’universo digitale

Con Yooda porterai la tua azienda verso un nuovo mindset che cambierà in meglio l’esperienza di tutti e genererà nuovo valore per te.