Da alcuni mesi Microsoft ha rilasciato in Public Preview nuove feature MFA disponibili sia per gli utenti che utilizzano passwordless authentication, sia per quelli che utilizzano MFA standalone e integrata con Conditional Access.

Number Matching

La corrispondenza dei numeri può essere configurata per tutti gli utenti oppure essere attivata ad un gruppo, che può essere anche dinamico o sincronizzato localmente, oltre ai classici gruppi Microsoft 365.

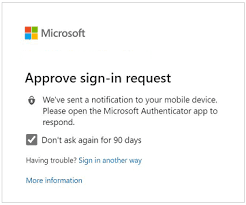

Quando un utente, ad esempio, risponde a una notifica push MFA usando Microsoft Authenticator, verrà visualizzato un numero. Per completare l’approvazione, è necessario digitare tale numero nell’app.

User experience

Pop-up nel browser Microsoft AuthenticatorCon questo metodo, l’autenticazione richiederà maggiore attenzione da parte dell’utente finale, riducendo anche la possibilità che gli utenti approvino accidentalmente una richiesta MFA tramite una notifica PUSH, semplicemente premendo “Approva”.

MFA Additional Context

Anche questa feature può essere configurata per tutti gli utenti oppure essere attivata su un gruppo specifico.

Quando un utente tenta l’accesso tramite telefono passwordless o tramite una notifica push di MFA nell’app Authenticator, vedrà il nome dell’applicazione a cui si sta connettendo e la posizione di accesso (in base al proprio IP).

User Experience

Nel browser Microsoft AuthenticatorCome abilitare Number Matching e Additional notification sul portale Azure:

- Collegarsi al portale Azure AD -> Security Tab

- Cliccare su Authentication methods

- Cliccare su Microsoft Authenticator

- Selezionare i 3 pallini di fianco “All Users”, oppure aggiungere il gruppo specifico con all’interno gli utenti a cui verranno abilitate le nuove feature -> Configure

- Nel Tab che appare, abilitare le due feature “Require number matching (Preview)” e “Show additional context in notifications (Preview)”.

Queste due nuove funzioni possono essere attivate insieme, collaborando attivamente per garantire un maggiore controllo sull’accesso degli utenti finali.

User experienceAttualmente sono entrambe in preview, è previsto il loro rilascio in GA nei prossimi mesi.

E per leggere gli altri articoli su security:

Non fermarti qui, continua a leggere

Perché passare a Microsoft Entra Private Access

Il panorama della sicurezza informatica sta vivendo una trasformazione radicale: il lavoro da remoto è ormai prassi consolidata e le applicazioni aziendali risiedono sempre più nel cloud. In questo contesto, molte organizzazioni si interrogano sull’efficacia delle VPN tradizionali per garantire un accesso sicuro alle risorse interne. Recenti statistiche hanno messo in luce evidenti limiti delle soluzioni VPN legacy, […]

Entra ID passwordless: semplificare e rafforzare l’autenticazione

Passwordless? Se la MFA aggiunge un fattore alla password, l’approccio proposto da Entra ID passwordless mira in prospettiva a eliminare del tutto la necessità della password stessa. L’idea può sembrare rivoluzionaria: come si fa a fare login senza password? Il concetto non è abolire l’identity check, ma renderlo più sicuro e usabile. Nel 2018 lo […]

Semplificare l’autenticazione: perchè Azure AD MFA

L’autenticazione basata su Azure AD MFA è ad oggi una best practice imprescindibile per proteggere gli account. Aggiungendo un secondo fattore oltre alla password, la sicurezza dell’accesso aumenta in modo esponenziale. Come afferma Microsoft, attivare la MFA può bloccare oltre il 99,9% degli attacchi di compromissione dell’account. Questa statistica impressionante è spesso riassunta così: “Your […]

Entra nell’universo digitale

Con Yooda porterai la tua azienda verso un nuovo mindset che cambierà in meglio l’esperienza di tutti e genererà nuovo valore per te.