Virtual Secure Mode (VSM) è una funzionalità probabilmente ancora poco utilizzata, ma credetemi, di grande efficacia (e, io credo, grande interesse) resa possibile da hardware virtualization, l’elemento che sta alla base dell’argomento del video odierno.

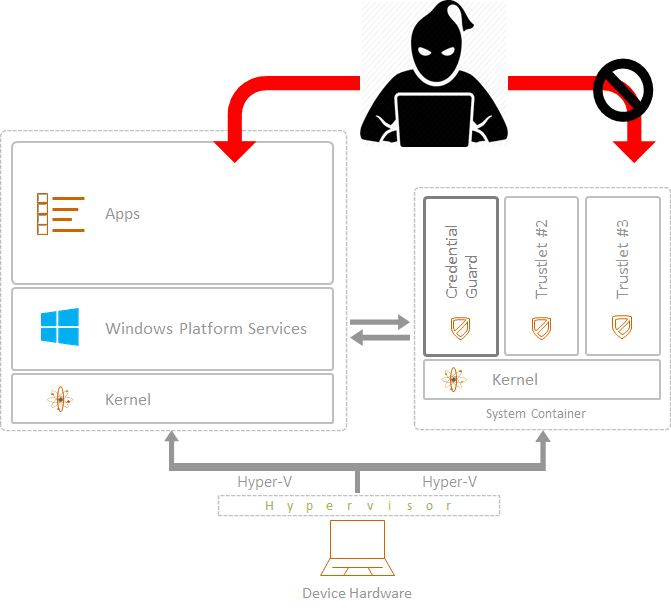

Sostanzialmente, Virtual Secure Mode permette di mitigare attacchi di tipo Zero Day utilizzando le funzionalità di virtualizzazione hardware proprie dei nuovi devices e su cui Microsoft ha lavorato pesantemente negli ultimi anni per andare a definire un’architettura che, se opportunamente configurata, permette di migliorare sensibilmente la security posture di un sistema Windows 10.

Nel video cerco di evidenziare 3 delle features messe a disposizione dalla hardware virtualization:

- Credential Guard, uno dei 2 processi attualmente ospitati in VSM, che permette di mitigare attacchi di tipo Pass the Hash e Pass the Ticket, grazie allo spostamento delle derived credentials (ad esempio l’NTLM hash della password utilizzata per accedere al sistema) da LSASS (un’area di memoria condivisa, accedibile da System) a Credential Guard (LSAIso)

- Device Guard, l’altro processo al momento ospitato in VSM e che, grazie a HVCI permette di mitigare attacchi a livello Kernel Mode e User Mode

- infine parliamo di Application Guard, una funzionalità non propriamente parte di Virtual Secure Mode ma resa possibile dall’hardware virtualization

Oltre al video allego anche le slides da me presentate durante l’evento tenuto lo scorso 29 aprile insieme a Giuseppe Di Pasquale di Microsoft e Michele Sensalari, noto MVP e CTO di Overnet Education.

Buona visione (e dateci sotto con dubbi e domande che dovessero sorgere)!

Non fermarti qui, continua a leggere

Perché passare a Microsoft Entra Private Access

Il panorama della sicurezza informatica sta vivendo una trasformazione radicale: il lavoro da remoto è ormai prassi consolidata e le applicazioni aziendali risiedono sempre più nel cloud. In questo contesto, molte organizzazioni si interrogano sull’efficacia delle VPN tradizionali per garantire un accesso sicuro alle risorse interne. Recenti statistiche hanno messo in luce evidenti limiti delle soluzioni VPN legacy, […]

Entra ID passwordless: semplificare e rafforzare l’autenticazione

Passwordless? Se la MFA aggiunge un fattore alla password, l’approccio proposto da Entra ID passwordless mira in prospettiva a eliminare del tutto la necessità della password stessa. L’idea può sembrare rivoluzionaria: come si fa a fare login senza password? Il concetto non è abolire l’identity check, ma renderlo più sicuro e usabile. Nel 2018 lo […]

Semplificare l’autenticazione: perchè Azure AD MFA

L’autenticazione basata su Azure AD MFA è ad oggi una best practice imprescindibile per proteggere gli account. Aggiungendo un secondo fattore oltre alla password, la sicurezza dell’accesso aumenta in modo esponenziale. Come afferma Microsoft, attivare la MFA può bloccare oltre il 99,9% degli attacchi di compromissione dell’account. Questa statistica impressionante è spesso riassunta così: “Your […]

Entra nell’universo digitale

Con Yooda porterai la tua azienda verso un nuovo mindset che cambierà in meglio l’esperienza di tutti e genererà nuovo valore per te.