L’autenticazione tramite password è largamente superata; ad oggi possiamo dire che il 98% dei tentativi di compromissione delle risorse aziendali avviene a seguito della compromissione della password, non importa quanto lunga o complessa. L’autenticazione tramite Security Key in modalità passwordless authentication costituisce un netto miglioramento della security posture.

Oggi vogliamo mostrare come sia possibile utilizzare una Yubikey 5 NFC per autenticarsi ad Azure/O365 in modalità passwordless authentication.

La configurazione è molto semplice;

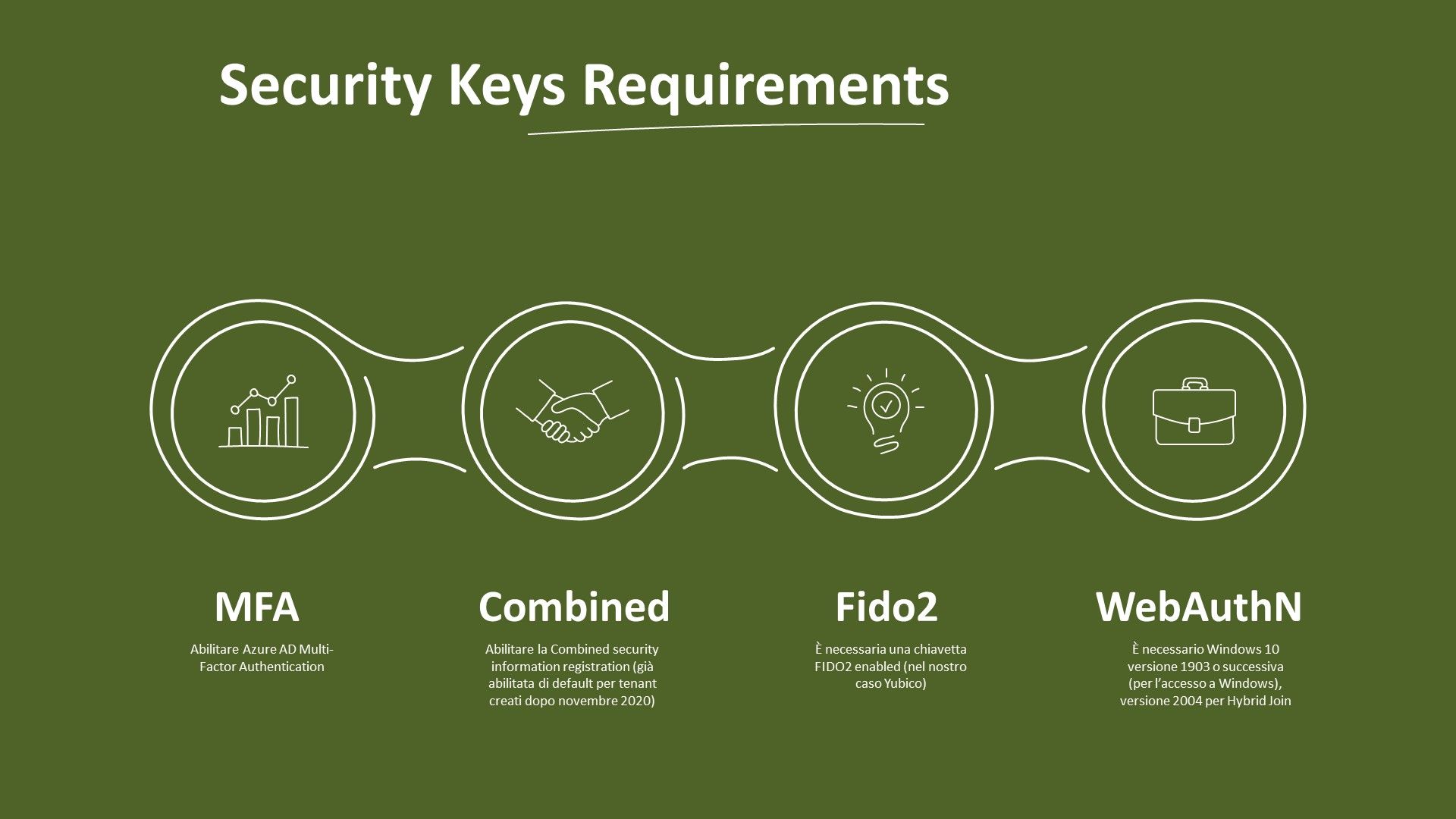

- è necessario avere abilitato MFA

- abilitare la Combined security information registration (già abilitata di default per i tenant creati dopo novembre 2020)

- essere in possesso di una Fido2 Security Key

- avere aggiornato Windows 10 alla versione 1903 o superiore

Quindi sarà sufficiente per abilitare la feature:

- fare sign-in in Azure Portal

- andare in Azure Active Directory > Security > Authentication methods > Authentication method policy

- Abilitare Fido2 Security Key, facendo attenzione a selezionare Allow Self-Service setup

E’ possibile utilizzare la stessa Security Key per l’accesso a Windows, vedi il link per dettagli: Passwordless security key sign-in Windows – Azure Active Directory | Microsoft Docs

Don't stop there, read more

AI e Power Platform: un’applicazione pratica

L’efficienza dei processi aziendali è un aspetto cruciale. In questo articolo, vogliamo raccontarvi come sia possibile una sinergia tra AI e la Power Platform di Microsoft

Copilot for M365: il tuo assistente virtuale

Ti proponiamo di iniziare ad utilizzare Copilot for M365, un assistente virtuale che ti supporta nell’utilizzo di Microsoft 365, fornendoti risposte, suggerimenti, consigli e soluzioni personalizzate per le tue esigenze

Power Apps e Power Automate per semplificare i processi aziendali

Power Apps e Power Automate sono la chiave per semplificare ed automatizzare i processi aziendali

Enter the digital universe

With Yooda you can lead your company towards a new mindset that will change everyone's experience for the better and generate new value for you.