Abbiamo iniziato a spiegare la Attack Kill Chain; oggi vogliamo spiegare come rispondere con Microsoft 365.

How Microsoft 365 mitigates the attack kill chainUn primo aspetto fondamentale su cui soffermarsi è che Microsoft non propone un singolo prodotto, bensì una suite tramite cui rispondere durante ogni fase di un attacco. Questa particolarità permette ad un moderno SOC o ad un team di cyber-security di semplificare le attività di coordinamento, controllo e gestione della sicurezza grazie ad una singola interfaccia XDR tramite cui gestire gli alert e i tentativi di compromissione.

Quanto detto poco sopra avvalora la tesi che vede Microsoft come uno dei principali vendor di sicurezza su scala globale. Se qualcuno pensa ancora alle battute che circolavano anni fa circa la facilità con cui era possibile bucare un sistema Windows, oggi si deve ricredere. A fronte di importanti investimenti, Microsoft ha reso Windows il sistema operativo più sicuro EVER, e ha costruito una suite di difesa, reattiva e proattiva, di prim’ordine.

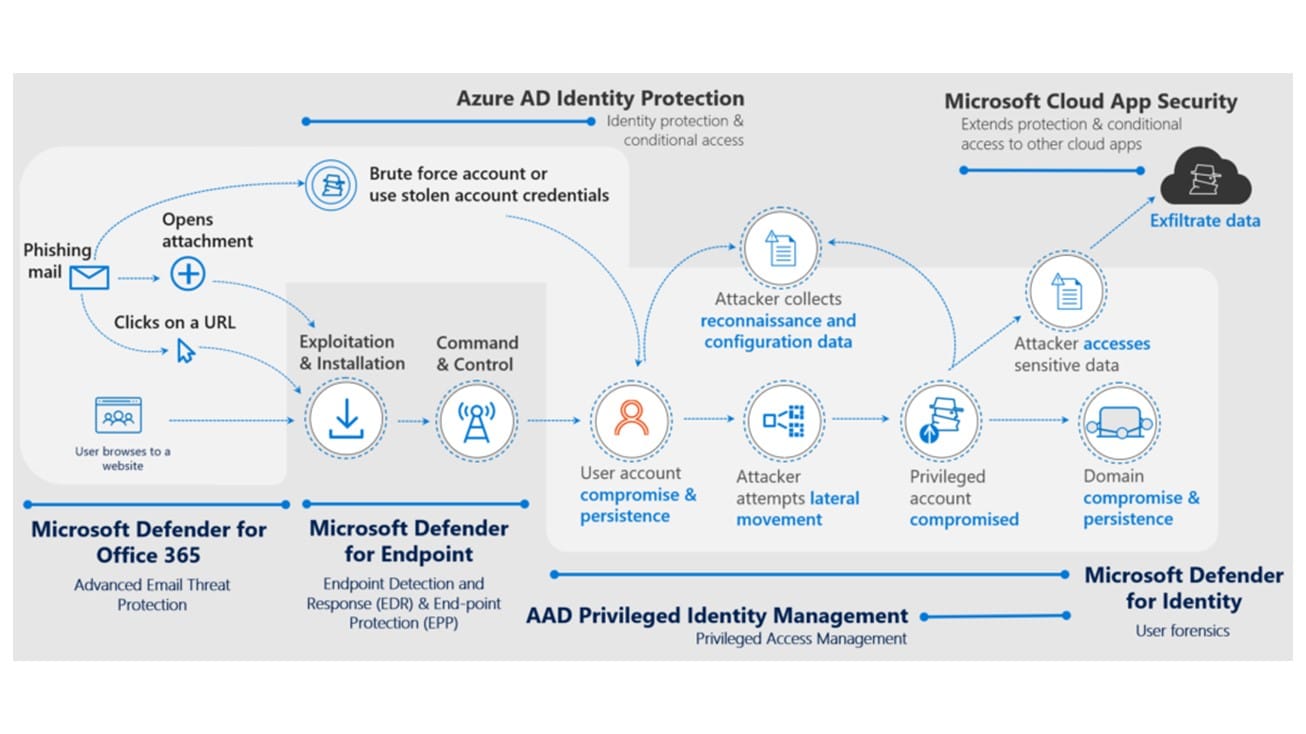

Dal punto di vista della kill-chain possiamo notare come è possibile gestire un tentativo di attacco a vari livelli, da quando l’attaccante prova a compromettere i sistemi attraverso email o URL malevole sino al tentativo di compromettere le creedenziali utente, nel cloud o in AD:

- si facile bloccare l’upload di contenuti infetti o la navigazione verso URL sospette grazie a Microsoft Defender for O365

- è possibile mitigare attacchi ai device tramite Defender for Endpoint, utile sia in caso reattivo che proattivo, come raccontato in questo articolo del blog

- è possibile proteggere le identità (aspetto centrale oggi) in molti modi, dall’autenticazione in modalità passwordless alle Conditional Access di Azure Active Directory fino ad Azure Identity Protection, Privileged Identity Management e Defender for Identity

- infine, con Microsoft Defender for Cloud Apps (ex MCAS) è possibile governare le apps, fare analisi e gestione delle sessioni e molto altro

Guardate il video per ulteriori insights, a presto con la demo su un attacco a Windows 10!

Non fermarti qui, continua a leggere

Perché passare a Microsoft Entra Private Access

Il panorama della sicurezza informatica sta vivendo una trasformazione radicale: il lavoro da remoto è ormai prassi consolidata e le applicazioni aziendali risiedono sempre più nel cloud. In questo contesto, molte organizzazioni si interrogano sull’efficacia delle VPN tradizionali per garantire un accesso sicuro alle risorse interne. Recenti statistiche hanno messo in luce evidenti limiti delle soluzioni VPN legacy, […]

Entra ID passwordless: semplificare e rafforzare l’autenticazione

Passwordless? Se la MFA aggiunge un fattore alla password, l’approccio proposto da Entra ID passwordless mira in prospettiva a eliminare del tutto la necessità della password stessa. L’idea può sembrare rivoluzionaria: come si fa a fare login senza password? Il concetto non è abolire l’identity check, ma renderlo più sicuro e usabile. Nel 2018 lo […]

Semplificare l’autenticazione: perchè Azure AD MFA

L’autenticazione basata su Azure AD MFA è ad oggi una best practice imprescindibile per proteggere gli account. Aggiungendo un secondo fattore oltre alla password, la sicurezza dell’accesso aumenta in modo esponenziale. Come afferma Microsoft, attivare la MFA può bloccare oltre il 99,9% degli attacchi di compromissione dell’account. Questa statistica impressionante è spesso riassunta così: “Your […]

Entra nell’universo digitale

Con Yooda porterai la tua azienda verso un nuovo mindset che cambierà in meglio l’esperienza di tutti e genererà nuovo valore per te.