In questi ultimi anni c’è stata un’importante accelerazione verso il cloud; questo ha comportato una ridefinizione incredibile degli spazi e delle modalità di lavoro.

Non è più sufficiente proteggere il fortino, non basta più proteggere la corporate network grazie ad un firewall ed un IDS, è necessario ridefinire i parametri di sicurezza, è necessatio ridefinire il concetto stesso di security.

Zero Trust significa modificare approccio, assumere un nuovo mindset rivolto alla protezione degli assets aziendali, dovunque essi siano.

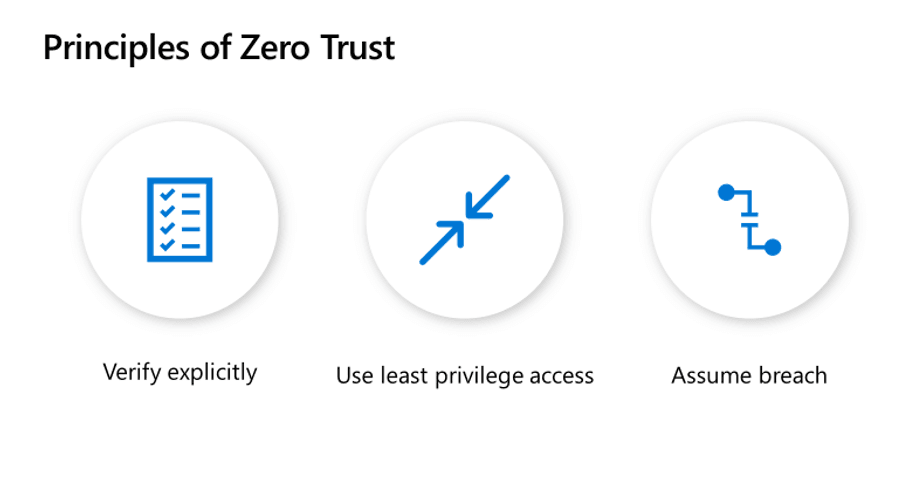

Nel video spieghiamo i 3 concetti fondamentali di Zero Trust:

- Verify explicitly, ovvero trust, but verify! sei davvero chi dici di essere? provalo!

- Least privilege: sei un amministratore? hai davvero bisogno di utilizzare sempre i privilegi amministrativi? oppure è possibile applicare concetti di Just-in-Time-Administration, ovvero hai i privilegi amministrativi ma abilitali solo quando ne hai effettivamente bisogno. Questo contribuisce a mitigare fortemente eventuali compromissioni

- Assume breach! Purtroppo capiterà di subire una compromissione, quando così fosse, facciamo in modo che questa possa rimanere un fatto isolato; avete abilitato LAPS? Fatelo 😉

Zero Trust si applica poi ad ogni asset dell’azienda, nel video esploriamo brevemente i concetti di Zero Trust in relazione a Identity, Device, Data.

Buona visione!

Potete anche andare a vedere direttamente la documentazione Microsoft, dove troverete anche un assessment test per verificare a che punto siete con la sua implementazione nella vostra azienda; naturalmente se avete bisogno di supporto, ci trovate qua ?

Zero Trust Security Model and Framework | Microsoft Security

Se invece volete vedere i concetti di Zero Trust declinati in varie modalità, potete andare a leggere quanto abbiamo introdotto allo scorso Be Connected Day!

Non fermarti qui, continua a leggere

Entra ID passwordless: semplificare e rafforzare l’autenticazione

Passwordless? Se la MFA aggiunge un fattore alla password, l’approccio proposto da Entra ID passwordless mira in prospettiva a eliminare del tutto la necessità della password stessa. L’idea può sembrare rivoluzionaria: come si fa a fare login senza password? Il concetto non è abolire l’identity check, ma renderlo più sicuro e usabile. Nel 2018 lo […]

Semplificare l’autenticazione: perchè Azure AD MFA

L’autenticazione basata su Azure AD MFA è ad oggi una best practice imprescindibile per proteggere gli account. Aggiungendo un secondo fattore oltre alla password, la sicurezza dell’accesso aumenta in modo esponenziale. Come afferma Microsoft, attivare la MFA può bloccare oltre il 99,9% degli attacchi di compromissione dell’account. Questa statistica impressionante è spesso riassunta così: “Your […]

Microsoft Entra ID, MFA e Passwordless: sicurezza delle password

La sfide legate alle password ed alla sicurezza delle password è una delle principali problematiche da affrontare. Le password tradizionali sono difficili da gestire per gli utenti e rappresentano un rischio significativo per le aziende. Con l’80% degli attacchi informatici legati a password deboli o rubate, è imperativo trovare soluzioni più sicure e efficienti. L’autenticazione […]

Entra nell’universo digitale

Con Yooda porterai la tua azienda verso un nuovo mindset che cambierà in meglio l’esperienza di tutti e genererà nuovo valore per te.